Phishing-Mail einmal anders

Allerdings die letzten Tage kam hier eine Mail an, die mich dann doch etwas im ersten Moment für so etwa 10 Sekunden verwirrt hat.

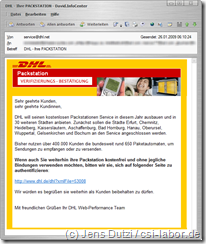

Hintergrund war der eigentlich relativ fehlerfrei geschriebene Text in der Email und das DHL-typische Layout. Dazu kam auch noch, dass ich jetzt DHL-Mails nicht unbedingt mit Phishing-Mails verbunden habe.

Der Inhalt der Mail war wie folgt:

[…]DHL will seinen kostenlosen Packstationen Service in diesem Jahr ausbauen und in 30 weiteren Städten anbieten. Zunächst sollen die Städte Erfurt, Chemnitz, Heidelberg, Kaiserslautern, Aschaffenburg, Bad Homburg, Hanau, Oberursel, Wuppertal, Gelsenkirchen und Bochum an den Service angeschlossen werden.

Bisher nutzen über 400.000 Kunden die bundesweit rund 650 Paketautomaten, um Sendungen zu empfangen oder zu versenden.

Wenn auch Sie weiterhin ihre Packstation kostenfrei und ohne jegliche Bindungen verwenden möchten, bitten wir sie, sich auf folgender Seite zu authentifizieren:http://www.dhl.de/dhl?xmlFile=53008 (Link zu http://www.dhl.u7u.de)

Wir würden es begrüßen sie weiterhin als Kunden beibehalten zu dürfen.

Mit freundlichen Grüßen Ihr DHL Web-Performance Team […]

Allerdings vielen mir sofort die mehreren Empfänger auf und ich gehe einmal davon aus, dass DHL nicht den Fehler machen würde. Ein Blick in den Email-Header machte die Sache endgültig klar:

[geshi lang=email]Return-Path: **entfernt**

X-Spam-Checker-Version: SpamAssassin 3.2.5 (2008-06-10) on mail.tf-network.de

X-Spam-Level: *

X-Spam-Language: de

X-Spam-Status: No, score=1.5 required=4.5 tests=AWL,HTML_IMAGE_ONLY_28,

HTML_IMAGE_RATIO_08,HTML_MESSAGE,NORMAL_HTTP_TO_IP,UNPARSEABLE_RELAY

autolearn=disabled version=3.2.5

Delivered-To: **entfernt**

Received: (qmail 1624 invoked by uid 1012); 26 Jan 2009 05:14:23 -0000

Received: by simscan 1.4.0 ppid: 1619, pid: 1620, t: 0.0466s

scanners: regex: 1.4.0 attach: 1.4.0 clamav: 0.93.1/m:46/d:7541

Received: from cg-p00-ob.rzone.de (81.169.146.193)

by borg.tf-network.de with SMTP; 26 Jan 2009 05:14:23 -0000

Received-SPF: none (borg.tf-network.de: domain at post.webmailer.de does not designate permitted sender hosts)

X-RZG-CLASS-ID: cg00

Received: from ripper.store ([192.168.41.80])

by bjorn-cg-04.store (RZmta 18.10) with ESMTP id 005de1l0Q54kbZ ;

Mon, 26 Jan 2009 06:10:29 +0100 (MET)

Received: (from Unknown UID 1241562@localhost)

by post.webmailer.de (8.13.7/8.13.7) id n0Q5AOnL004846;

Mon, 26 Jan 2009 05:10:24 GMT

Date: Mon, 26 Jan 2009 05:10:24 GMT

Message-Id: <200901260510.n0Q5AOnL004846@post.webmailer.de>

To: **entfernt**

Subject: DHL - Ihre PACKSTATION

MIME-Version: 1.0

Content-type: text/html;charset=iso-8859-1

From: **entfernt**

X-EsetId: DCAD2624EE503A338FEE[/geshi]

Schaut man sich den Header einmal genauer an, so sieht man anhand der Zeile 12, dass die Spammail über rzone.de — also der Strato AG — versendet wird. Theoretisch könnte für die Mail ein unsicheres Formmailer-Script oder ähnliches verantwortlich sein. Gehostet wird die Phishing-Seite auf der IP 62.75.136.223. Da beide Anbieter aus Deutschland kommen und ich gerade mit Intergenia guten Kontakt habe ist natürlich die Abuse-Meldung schon raus.

Mein Rat jedenfalls lautet in solchen Fällen immer wie folgt:

Niemals jemanden Zugangsdaten, PIN Nummern oder ähnliches geben — weder am Telefon, noch per Email oder Homepage. Eine Bank oder ähnliches wird seine Nutzer in der Regel niemals per Email auffordern „einfach mal so” für eine Reaktivierung oder ähnliches seine Zugangsdaten samt PIN, TAN usw. angegeben. Im Zweifelsfall lieber einmal bei der Bank o.ä. nachfragen und nach Möglichkeit die URL fürs Homebanking, Paypal etc. immer „per Hand” eingeben. Generell ist es auch immer von Vorteil, wenn man für jeden Dienst zumindest unterschiedliche (sichere!) Passwörter verwendet um zu vermeiden, dass jemand der einmal an Ihr Passwort kommt dann Zugriff auf mehrere von Ihnen verwendete Dienste hat.

Aber zurück zum DHL-Fall. Falls sich jemand fragt, was der Angreifer überhaupt mit diesen Daten machen möchte, dann ist die Antwort relativ einfach. Man kann mit den Zugangsdaten problemlos danach über Ihren Namen Pakete versenden und empfangen. Das ganze ist natürlich sehr Interessant für zum Beispiel Betrüger auf Auktions-Plattformen. Ich möchte echt nicht in der Haut desjenigen Stecken, der von der Polizei Besuch bekommt aufgrund von Straftaten die mit der eigenen Packstation durchgeführt wurde.

Letzte Kommentare